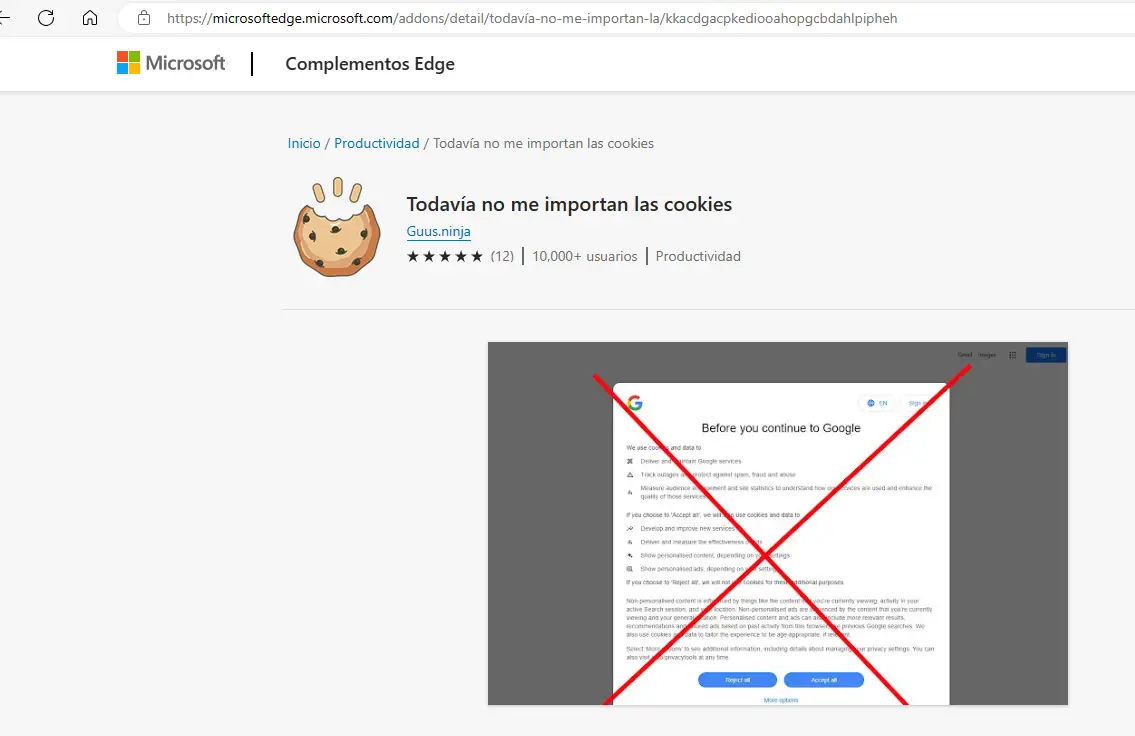

Como lidiar con las cookies

Las cookies son pequeños archivos de texto que los sitios web almacenan en tu dispositivo para mejorar la experiencia del usuario. Se utilizan para recordar preferencias, rastrear sesiones, analizar estadísticas, facilitar la publicidad dirigida, y garantizar la autenticación y seguridad en línea. Aunque son beneficiosas para personalizar servicios en línea, han generado preocupaciones sobre la privacidad, llevando a regulaciones y políticas que requieren la transparencia y opciones de gestión por parte de los usuarios.