Conexiones Radio CD Smart for two

Veremos como solucionar problemas de mal sonido en un Smart for two sin pasar por el taller de un modo casero

Veremos como solucionar problemas de mal sonido en un Smart for two sin pasar por el taller de un modo casero

En este post veremos sobre cómo usar estas herramientas en Windows para empezar a usar la autenticación de claves con SSH por ejemplo para conectarnos vía ssh a openstack.

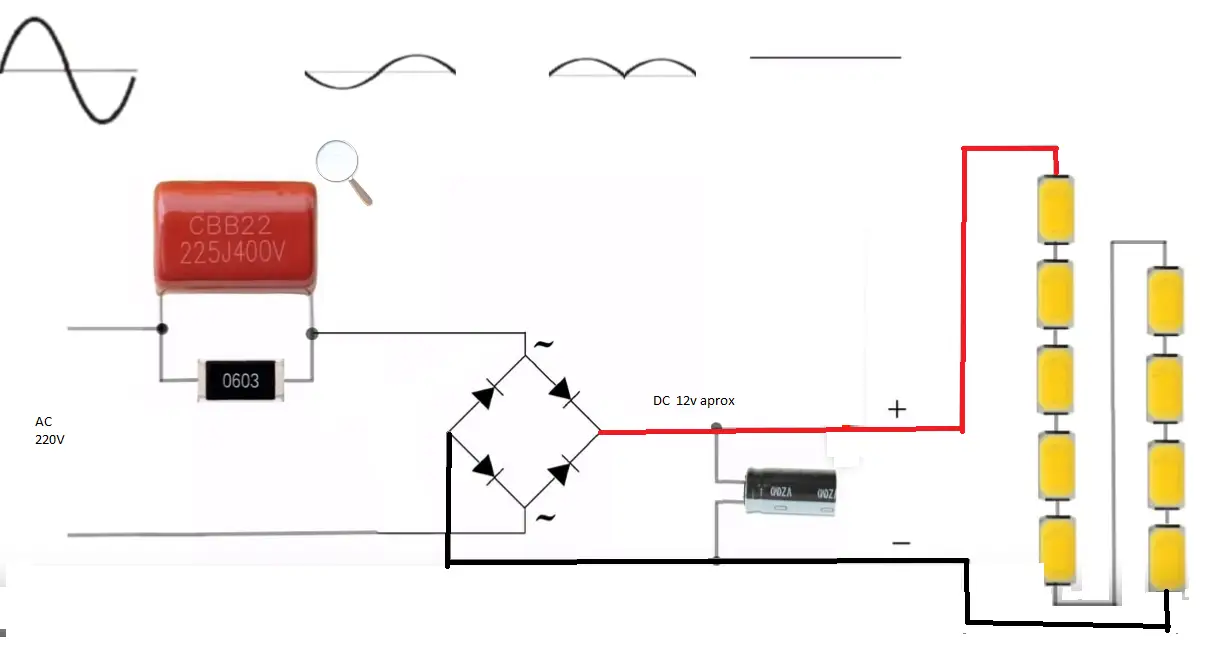

En este post discutimos circuitos de fuente de alimentación simples y compactos sin transformador. Todos los circuitos presentados aquí se construyen utilizando la teoría de la reactancia capacitiva para reducir la tensión de red de CA de entrada. Todos los diseños presentados aquí funcionan de forma independiente sin ningún transformador, o sin transformador.

Veremos , un sencillo método, para poder disfrutar, de carátulas de reloj personalizadas, en nuestro AmazFit Verge Lite.