Jupyter Notebook sin instalar y gratis

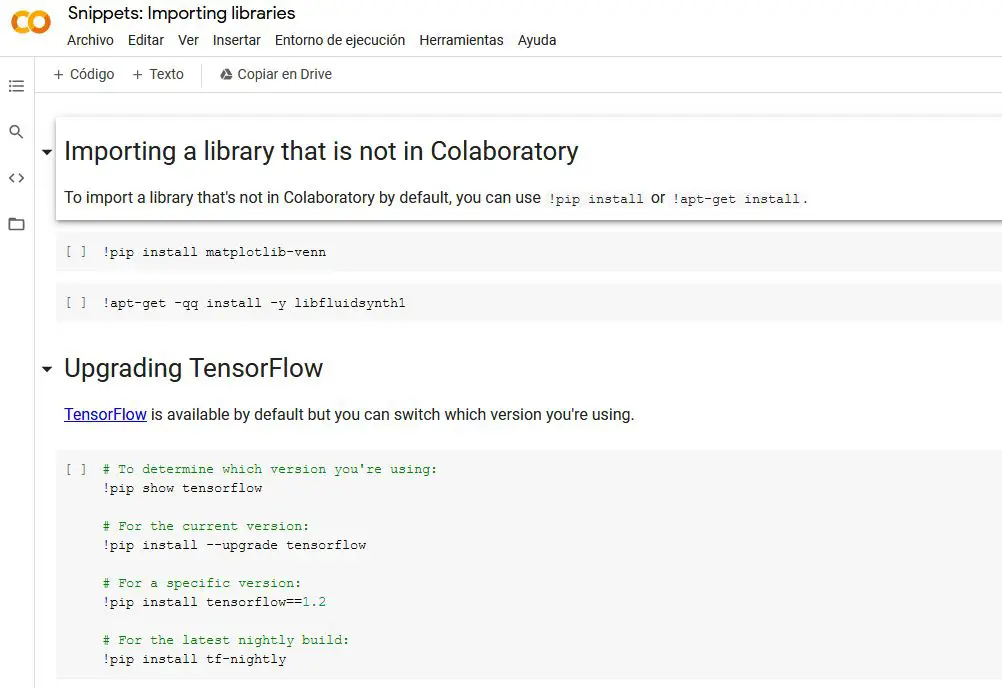

Vamos a profundizar como podemos escribir , probar y ejecutar Jupiternotebooks directamente sobre la infraestructura de Google sin tener que instalar nada en nuestro equipo

Vamos a profundizar como podemos escribir , probar y ejecutar Jupiternotebooks directamente sobre la infraestructura de Google sin tener que instalar nada en nuestro equipo

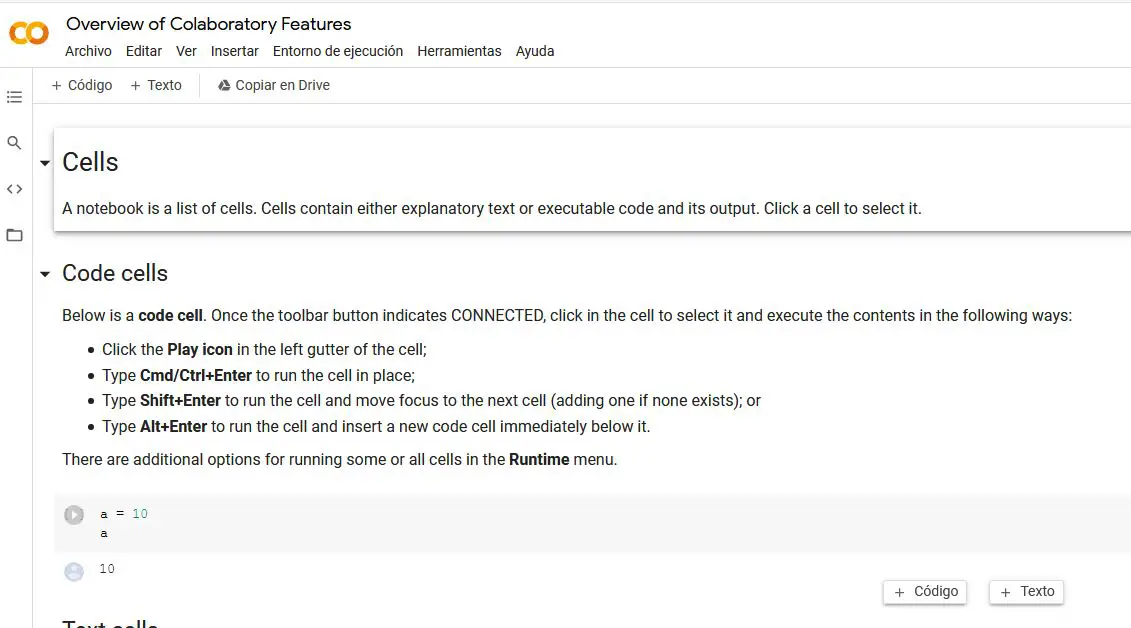

Veremos para configurar Jupyter Notebook de modo que se ejecute desde un servidor de Ubuntu 18.04, aprenderemos a conectarnos al Notebook y a utilizarlo. Jupyter Notebooks (o simplemente Notebooks) es un conjunto de documentos producidos por la aplicación Jupyter Notebook, la cual contiene tanto elementos de código como de texto enriquecido (párrafos, ecuaciones, cifras y enlaces, entre otros) que ayudan a presentar y compartir la investigación que puede reproducirse.

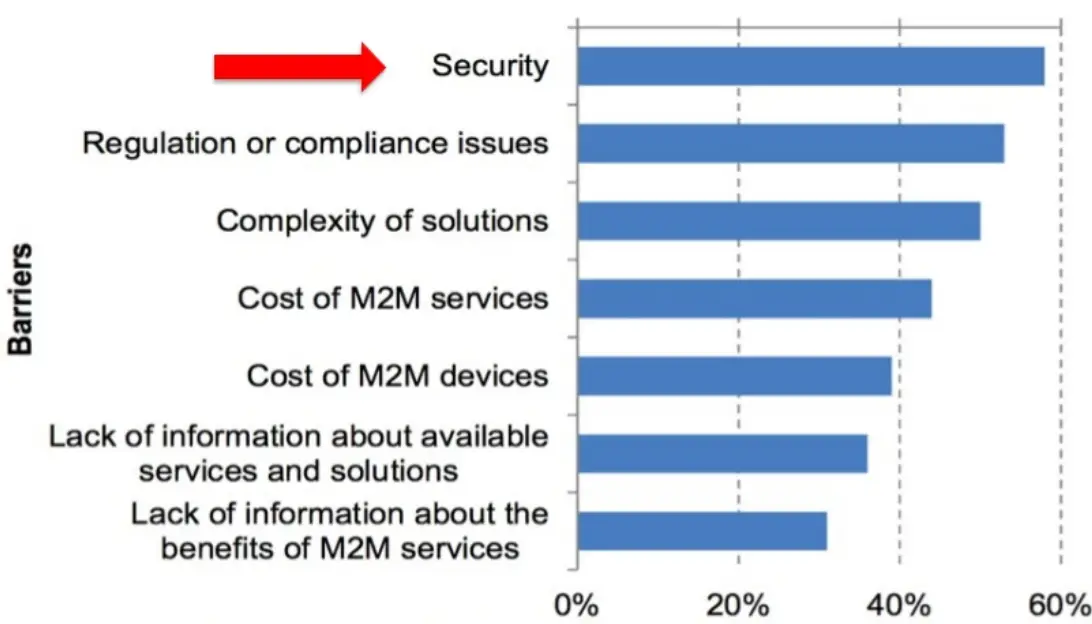

Veremos porque el iot no se esta implanando en el grado en que deberia basicamente por aspectos que tienen que ver con la seguridd

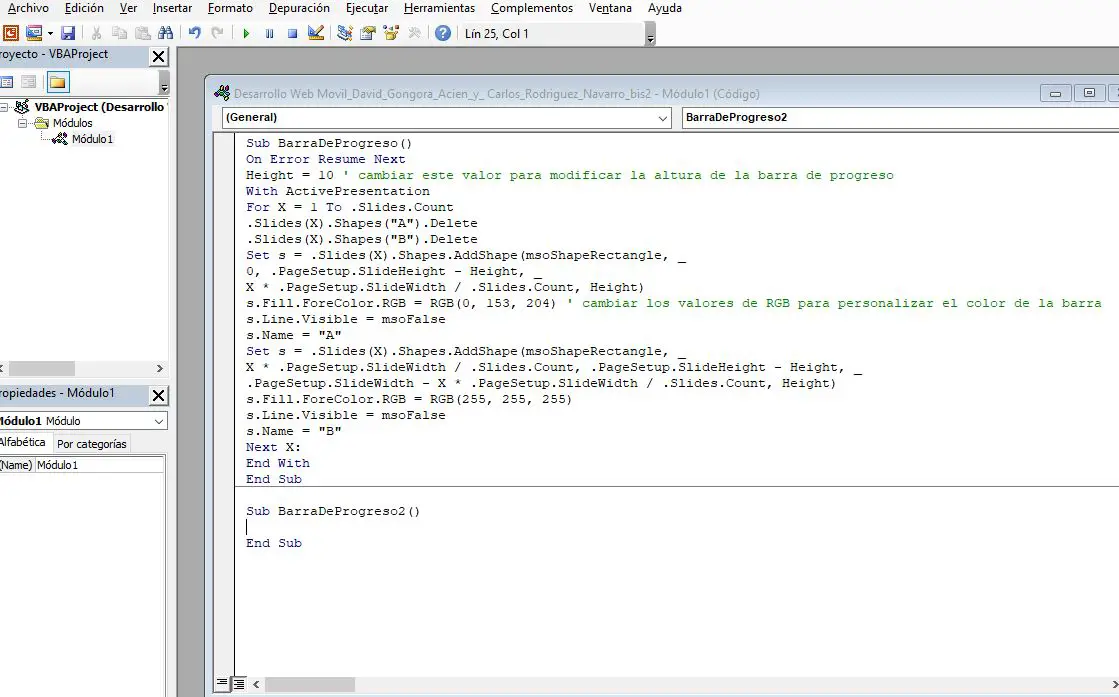

Antes de nada, tengo que reconocer que hasta hace poco utilizaba un método diferente al que te voy a mostrar, pero después de investigar y bucear en Internet, he encontrado una solución más interesante que quiero compartir contigo. Se trata de una macro sencilla que he modificado ligeramente para que su resultado sea más atractivo.