En realidad no es demasiado difícil crear un aplicación capaz de enviar correos electrónicos usando el IDE de Android Studio .De hecho gracias al APi de Javmail podremos enviar e-mails sin utilizar la aplicación de correo electrónico que android incluye por defecto utilizando javamail API para crear nuestro propio email del remitente herramientas que enviará correo internamente.

Tenemos que seguir los pasos que se dan a continuación:

1. Descargar los archivos de biblioteca de api de java.

Tenemos que descargar tres librerías java:

-

- activation.jar

- mail.jar.

- additionnal.jar

Lo puede descargar de Clic aquí.

2 Ahora crear una app en Android studio

3-Ir a la carpeta del proyecto -> aplicación -> libs y agregue todos los archivos jar en libs ahora uno por uno, haga clic en biblioteca de archivos en la opción haga clic en Agregar como biblioteca en todos los archivos jar.

También puede Agregar biblioteca por otro camino, pero lo importante es que incluya esta tres librerías:

- activation.jar

- mail.jar.

- additionnal.jar

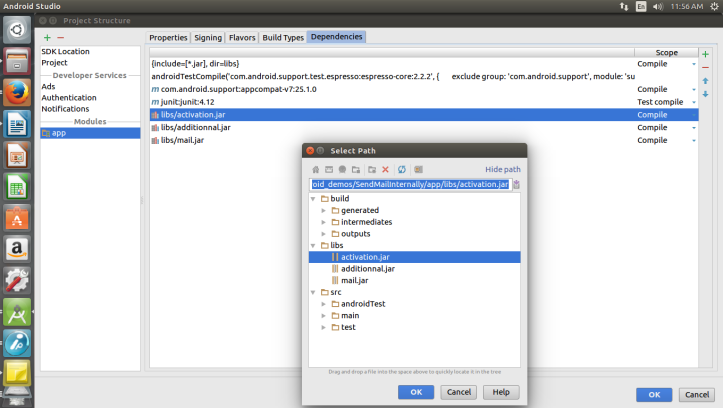

Ir a archivo >Proyecto estructura > seleccione aplicación> opción derecha haga clic en dependencias ahora haga clic en el botón de pulse(+) para agregar > seleccione dependencia de archivo> archivo seleccione Biblioteca > OK.

4. Ahora abrir el archivo manifest.xml y poner los permisos de internet.

<uses-permission android:name="android.permission.INTERNET"/>

Ahora busque manifiesto está buscando como.

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="com.sp.sendmailinternally">

<uses-permission android:name="android.permission.INTERNET"/>

<application

android:allowBackup="true"

android:icon="@mipmap/ic_launcher"

android:label="@string/app_name"

android:supportsRtl="true"

android:theme="@style/AppTheme">

<activity android:name=".MainActivity">

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

4. Ahora abrael fichero activity_main.xml para crear el archivo de diseño agregar después de código.

<?xml version="1.0" encoding="utf-8"?>

<LinearLayout xmlns:android="http://schemas.android.com/apk/res/android"

xmlns:tools="http://schemas.android.com/tools"

android:id="@+id/activity_main"

android:layout_width="match_parent"

android:layout_height="match_parent"

android:orientation="vertical"

android:paddingBottom="@dimen/activity_vertical_margin"

android:paddingLeft="@dimen/activity_horizontal_margin"

android:paddingRight="@dimen/activity_horizontal_margin"

android:paddingTop="@dimen/activity_vertical_margin"

tools:context="com.sp.sendmailinternally.MainActivity">

<EditText

android:id="@+id/edittext_recipient_id"

android:layout_width="match_parent"

android:layout_height="wrap_content"

android:hint="Recipient Email"

android:textSize="18sp" />

<EditText

android:id="@+id/edittext_subject"

android:layout_width="match_parent"

android:layout_height="wrap_content"

android:hint="Subject"

android:textSize="18sp" />

<EditText

android:id="@+id/edittext_message"

android:layout_width="match_parent"

android:layout_height="100dp"

android:gravity="start"

android:hint="Message"

android:textSize="18sp" />

<Button

android:id="@+id/btn_send_mail"

android:layout_width="wrap_content"

android:layout_height="wrap_content"

android:layout_gravity="center_horizontal"

android:text="Send Mail"

android:textAllCaps="false" />

</LinearLayout>

5. Cree la clase de Asyntask para el envío de llamada correo API.

package com.sp.sendmailinternally;

import android.app.ProgressDialog;

import android.content.Context;

import android.os.AsyncTask;

import android.widget.Toast;

import java.util.Properties;

import javax.mail.Message;

import javax.mail.MessagingException;

import javax.mail.PasswordAuthentication;

import javax.mail.Session;

import javax.mail.Transport;

import javax.mail.internet.InternetAddress;

import javax.mail.internet.MimeMessage;

/**

* Created by ps205 on 3/1/17.

*/

public class SendMailAsynTask extends AsyncTask<Void, Void, Void> {

//Declaring Variables

private Context context;

private Session session;

//Information to send email

private String email;

private String subject;

private String message;

//Progressdialog to show while sending email

private ProgressDialog progressDialog;

//Class Constructor

public SendMailAsynTask(Context context, String email, String subject, String message) {

//Initializing variables

this.context = context;

this.email = email;

this.subject = subject;

this.message = message;

}

@Override

protected void onPreExecute() {

super.onPreExecute();

//Showing progress dialog while sending email

progressDialog = ProgressDialog.show(context, "Sending message", "Please wait...", false, false);

}

@Override

protected void onPostExecute(Void aVoid) {

super.onPostExecute(aVoid);

//Dismissing the progress dialog

progressDialog.dismiss();

//Showing a success message

Toast.makeText(context, "Message Sent", Toast.LENGTH_LONG).show();

}

@Override

protected Void doInBackground(Void... params) {

//Creating properties

Properties props = new Properties();

//Configuring properties for gmail

//If you are not using gmail you may need to change the values

props.put("mail.smtp.host", "smtp.gmail.com");

props.put("mail.smtp.socketFactory.port", "465");

props.put("mail.smtp.socketFactory.class", "javax.net.ssl.SSLSocketFactory");

props.put("mail.smtp.auth", "true");

props.put("mail.smtp.port", "465");

//Creating a new session

session = Session.getDefaultInstance(props,

new javax.mail.Authenticator() {

//Authenticating the password

protected PasswordAuthentication getPasswordAuthentication() {

return new PasswordAuthentication(Config.EMAIL, Config.PASSWORD);

}

});

try {

//Creating MimeMessage object

MimeMessage mm = new MimeMessage(session);

//Setting sender address

mm.setFrom(new InternetAddress(Config.EMAIL));

//Adding receiver

mm.addRecipient(Message.RecipientType.TO, new InternetAddress(email));

//Adding subject

mm.setSubject(subject);

//Adding message

mm.setText(message);

//Sending email

Transport.send(mm);

} catch (MessagingException e) {

e.printStackTrace();

}

return null;

}

}

6. Ahora abra MainActivity.java y agregue el siguiente código.

package com.sp.sendmailinternally;

import android.os.Bundle;

import android.support.v7.app.AppCompatActivity;

import android.view.View;

import android.widget.Button;

import android.widget.EditText;

public class MainActivity extends AppCompatActivity {

EditText edittext_recipient_id, edittext_subject, edittext_message;

Button btn_send_mail;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

//initializr vista para encontar vista por id

edittext_recipient_id = (EditText) findViewById(R.id.edittext_recipient_id);

edittext_subject = (EditText) findViewById(R.id.edittext_subject);

edittext_message = (EditText) findViewById(R.id.edittext_message);

btn_send_mail = (Button) findViewById(R.id.btn_send_mail);

//activar un listener onclick en un boton

btn_send_mail.setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View view) {

//get input data from view

String mRecipientMail = edittext_recipient_id.getText().toString();

String mSubject = edittext_subject.getText().toString();

String mMessage = edittext_message.getText().toString();

new SendMailAsynTask(MainActivity.this, mRecipientMail, mSubject, mMessage).execute();

//llama al contructor de send mail asyntask mediante el envio de un parametroperameter

}

});

}

}

7. Ya puede construir y ejecutar la aplicación

Nota:- cuando ponga su id debe ser accesible acceso menos seguro aplicaciones .Para cambiar configuración para motivos de seguridad de correo vaya a cambiar la configuración y actiíela .

Por cierto todo el código esta disponible en descargar código fuente

Debe estar conectado para enviar un comentario.