El Flipper Zero ha capturado la atención de la comunidad de ciberseguridad gracias a su diseño compacto y versátil. Aunque se ha señalado su potencial uso indebido, también exhibe una serie de aplicaciones legítimas que lo posicionan como una herramienta valiosa para todos los amantes de la tecnología y aficionados en general.

Producto financiado a traves de Kickstarter, Flipper Zero, se describe como «un delfín cibernético al que realmente le encanta piratear», pero en realidad es un dispositivo multiherramienta de código abierto que fue diseñado para la investigación y realización de pruebas.

Flipper Zero, siendo una herramienta potente, posee el potencial de ser utilizada con intenciones maliciosas, aunque su nivel de peligrosidad no difiere significativamente de otras herramientas poderosas. La inquietud acerca de la seguridad del Flipper Zero surge principalmente de la desinformación, ya que muchas personas creen erróneamente que este dispositivo puede brindar acceso no autorizado, lo cual es falso. Es esencial destacar que la mayoría de las funciones del Flipper Zero son equivalentes a las que se pueden llevar a cabo con un teléfono móvil.

Veamos exactamente en que consiste esta «navaja suiza» de la conectividad ,algunas particularidades, usos legítimos y algunos aspectos legales que deberíamos respetar.

El dispositivo

El Flipper Zero es un pequeño dispositivo de bolsillo que ha causado sensación en el mundo de la ciberseguridad al combinar todas las herramientas de hardware necesarias para la exploración y el desarrollo sobre la marcha. Flipper se inspira en el proyecto pwnagotchi, pero a diferencia de otras placas DIY, Flipper se ha diseñado pensando en la comodidad del uso diario: tiene una carcasa robusta, botones prácticos y forma, por lo que no hay PCB sucias ni clavijas arañadas. Es una herramienta versátil que puede utilizarse para una variedad de propósitos, gracias a su numerosos sensores. Tiene tamaño muy pequeño de solo 3,5 x 2 x 0,8 cm y pesa 12 gramos y su precio ronda los 165€ en su pagina oficial ( flipperzero.one).

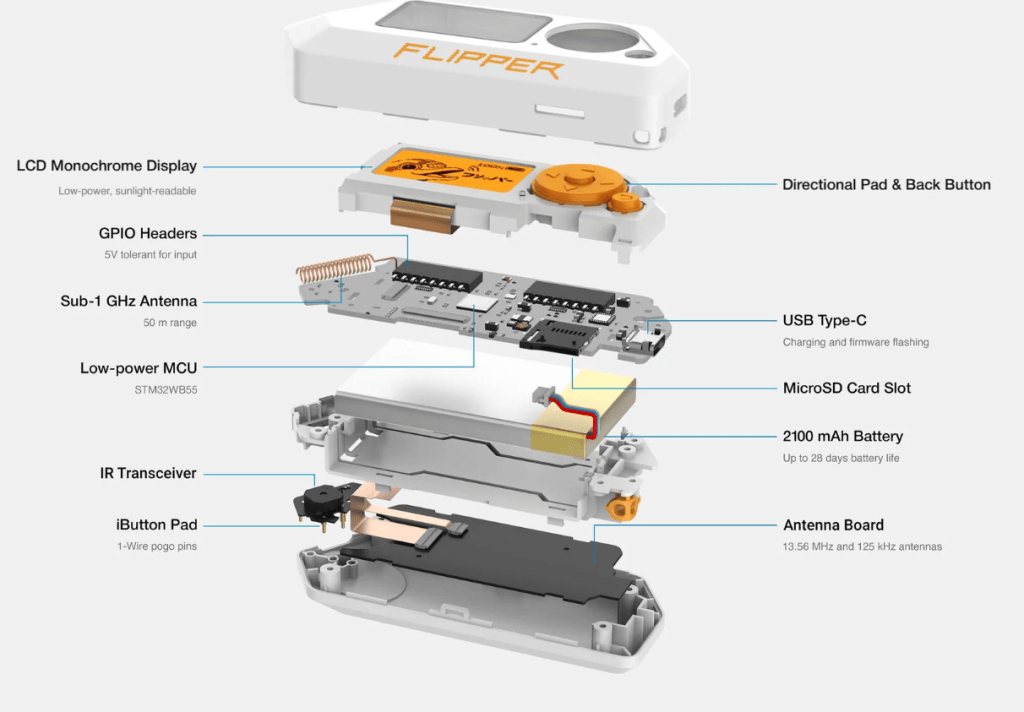

El sistema es controlado por un microcontrolador , concretamente el STM32WB55RG que cuenta con los siguientes carastericticas:

- Procesador de aplicaciones: ARM Cortex-M4 32 bits 64 MHz

- Procesador de radio: ARM Cortex-M0+ 32 bits 32 MHz

- Radio: Bluetooth LE 5.4, 802.15.4 y propietario

- Flash: 1024 KB (compartida entre la aplicación y la radio)

- SRAM: 256 KB (compartida entre la aplicación y la radio)

Cuenta con una pantalla LC monocroma muy pequeña de solo 1,4″ retroiluminada de 128×64 px con interfaz SPI(típica de las usadas con Arduino) , un puerto USB-C(12Mbs), una bateria LiPo de 2100maH (suficientes para unos 28 días de autonomia),un panel direccional de cinco botones, un lector de tarjetas microSD, pines GPIO (13 pines de E/S disponibles para el usuario en conectores externos de 2,54 mm con nivel CMOS de 3,3 V y entrada tolerante a 5V hasta 20 mA por pin digital), y una antena de 433 MHz que cuenta con un rango de alcance de 100 metros.

El Flipper Zero está equipado con una serie de sensores y transmisores, que le permiten interactuar con una variedad de dispositivos y sistemas. Estos incluyen:

- Antena RFID de 125 kHz: Permite al Flipper Zero leer y escribir tarjetas RFID, como tarjetas de proximidad y tarjetas de identificación.(Frecuencia: 125 kHz,Modulación: AM/OOK,Codificación: AKS, PSK,Tarjetas compatibles: EM400x, EM410x, EM420x, HID, Indala, FDX (A Y B), Pirámide,AWID, Viking, Jablotron, Paradox, PACStanley, Keri, Gallagher, Nexwatch)

- Antena NFC: Permite al Flipper Zero leer y escribir tarjetas NFC, como tarjetas de crédito y tarjetas de transporte público.(transceptor: ST25R3916,frecuencia: 13,56 MHzf,Tarjetas compatibles: ISO-14443A/B, NXP MIFARE Classic®, Ultralight®, DESFire® etc., FeliCa™,● HID iClass (Picopass), Protocolos NFC Forum)

- Transmisor de infrarrojos: Permite al Flipper Zero controlar dispositivos que utilizan señales infrarrojas, como televisores, aire acondicionado y reproductores de DVD.(Longitud de onda de recepción: 950 nm (+/-100 nm),Portadora RX: 38 KHz (+/-5%),Longitud de onda TX: 940 nm,Portadora TX: 0-2 MHz,Potencia de transmisión: 300 mW,Protocolos soportados: Familia NEC, Kaseikyo, RCA, RC5, RC6, Samsung, SIRC)

- Sensor de ultrasonidos: Permite al Flipper Zero medir la distancia a objetos que estén cerca.

- Sensor de vibración: Permite al Flipper Zero detectar vibraciones.

El Flipper Zero se puede utilizar para una variedad de propósitos, que incluyen:

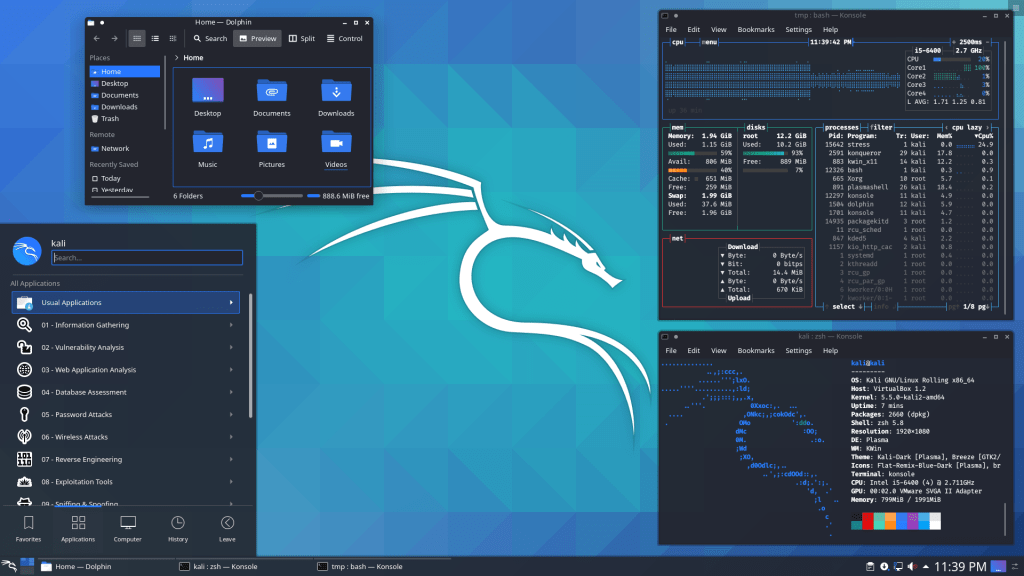

- Ciberseguridad: El Flipper Zero se puede utilizar para pruebas de penetración y análisis de vulnerabilidades.

- Control de dispositivos: El Flipper Zero se puede utilizar para controlar dispositivos que utilizan tecnologías RFID, NFC o infrarrojos.

- Creación de proyectos personalizados: El Flipper Zero se puede utilizar para crear proyectos personalizados, como juguetes, robots o dispositivos domésticos inteligentes.

RFID 125kHZ

Este tipo de tarjeta se utiliza mucho en los antiguos sistemas de control de acceso de todo el mundo. Es bastante tonta, sólo almacena un identificador de N bytes y no tiene ningún mecanismo de autenticación, lo que permite que cualquiera pueda leerla, clonarla y emularla. En la parte inferior de Flipper Zero se encuentra una antena de 125 kHz que puede leer tarjetas de proximidad de baja frecuencia y guardarlas en la memoria para emularlas más tarde.

También puede emular tarjetas introduciendo sus identificaciones manualmente.

Además, los propietarios de Flipper Zero pueden compartir los IDs de las tarjetas de forma remota con otros usuarios de Flipper Zero.

Una de las funciones más comunes del Flipper Zero es su capacidad para operar como una tarjeta de acceso RFID. Equipado con una antena RFID de 125 kHz, permite la interacción con tarjetas de proximidad, volviéndolo ideal para acceder a edificios, salas de conferencias y cualquier espacio que requiera identificación.

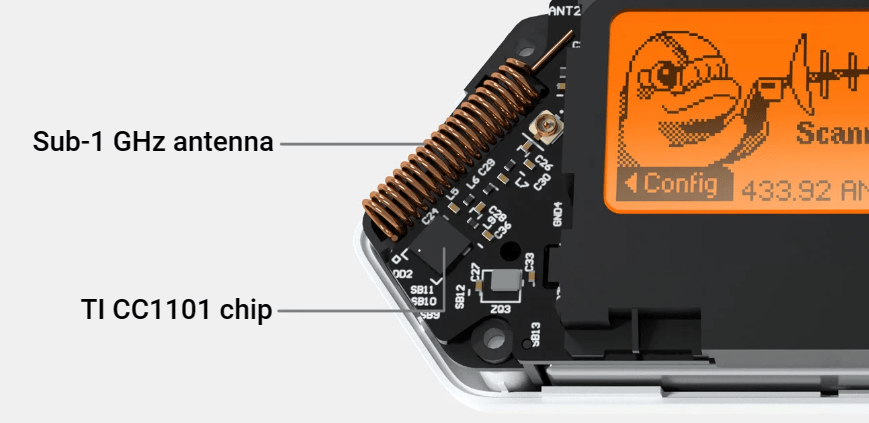

Gama Sub-1 GHz

Este es el rango operativo para una amplia clase de dispositivos inalámbricos y sistemas de control de acceso, como mandos a distancia de puertas de garaje, barreras de pluma, sensores IoT y sistemas remotos sin llave. Los usuarios pueden ampliar las capacidades de Flipper Zero instalando aplicaciones adicionales para leer datos de diversos dispositivos, como estaciones meteorológicas. Flipper lleva integrada una antena multibanda y un chip CC1101, lo que lo convierte en un potente transceptor con un alcance de hasta 50 metros.

El CC1101 es un transceptor universal diseñado para aplicaciones inalámbricas de muy bajo consumo. Admite varios tipos de modulaciones digitales, como 2-FSK, 4-FSK, GFSK y MSK, así como OOK y conformación ASK flexible. Puede realizar cualquier comunicación digital en sus aplicaciones, como la conexión a dispositivos IoT y sistemas de control de acceso.

Por todo ello el Flipper puede usarse como transceptor de radio (sub 1 GHz) para una larga lista de dispositivos que funcionan con ciertas frecuencias de radio (puertas de garaje, sensores IoT, llaves de coches, etc.), Flipper Zero puede escanear, grabar y reproducir estas señales.

NFC

lipper Zero incorpora un módulo NFC (13,56 MHz). Junto con el módulo RFID de 125 kHz, convierte a Flipper Zero en un dispositivo RFID definitivo que funciona tanto en rangos de baja frecuencia (LF) como de alta frecuencia (HF). El módulo NFC es compatible con los principales estándares.

Funciona prácticamente igual que el módulo de 125 kHz, permitiéndole interactuar con dispositivos habilitados para NFC: leer, escribir y emular etiquetas HF.

Bluetooth

El soporte completo de Bluetooth Low Energy (BLE) permite a Flipper Zero actuar como un dispositivo periférico, permitiéndole conectar su Flipper Zero a dispositivos de terceros y smartphones.

Hay aplicaciones para iOS y Android que le permiten actualizar su Flipper Zero a través de BLE, controlar remotamente el dispositivo, compartir claves y gestionar datos en una pantalla más grande.

Transceptor/Receptor de infrarrojos

El transmisor de infrarrojos puede transmitir señales para controlar aparatos electrónicos como televisores, aparatos de aire acondicionado (AC), equipos de música y otros.

Flipper Zero tiene una librería de señales incorporada para las marcas más comunes de TV, AC, proyectores, sistemas estéreo. Esta biblioteca se actualiza constantemente por la comunidad Flipper Zero añadiendo nuevas señales a la base de datos de IR Remote.

Flipper Zero también tiene un receptor de infrarrojos que puede recibir señales y guardarlas en la biblioteca, por lo que puede almacenar cualquiera de sus mandos a distancia existentes para transmitir comandos más tarde, y añadirlos a la base de datos pública de IR Remote para compartirlos con otros usuarios de Flipper Zero.

Por tanto el Flipper Zero se convierte en un mando a distancia universal al incorporar una función de infrarrojos, permitiendo el control de dispositivos como televisores, aire acondicionado o calefacción. Al igual de como funciona el control remoto de su televisor el Flipper Zero puede enviar el mismo tipo de señales pues también incluye una biblioteca cada vez mayor de códigos remotos. Ciertamente existen apps para Android para aquellos smartphone que cuentan con infrarrojos les ofrece una funcionalidad similar, pero es interesante que el flipper zero también lo soporte .

Iwire

Flipper Zero tiene incorporado un conector 1-Wire para leer las teclas de contacto iButton. Esta vieja tecnología es todavía ampliamente utilizada en todo el mundo. Utiliza el protocolo 1-Wire que no tiene ninguna autentificación. Flipper puede leer fácilmente estas llaves, almacenar IDs en la memoria, escribir IDs en llaves en blanco y emular la propia llave.

Flipper Zero tiene un diseño único de almohadilla de contacto iButton – su forma funciona tanto como lector como sonda para conectarse a los enchufes iButton

Herramienta de exploración de hardware

Flipper Zero es una herramienta versátil para la exploración de hardware, flasheo de firmware, depuración y fuzzing. Se puede conectar a cualquier hardware utilizando GPIO para controlarlo con botones, ejecutar su propio código e imprimir mensajes de depuración en la pantalla LCD. También se puede utilizar como un adaptador USB a UART, SPI, I2C, etc.

Es completamente autonomo:Flipper incorpora clavijas de alimentación de 5 V y 3,3 V. Se puede controla el dispositivo con la ayuda de los botones y la pantalla incorporados, por lo que no se necesita PC.

Convertidor SPI, UART, I2C a USB: permite comunicción con cualquier hardware desde tu aplicación de escritorio.

Herramientas de flasheo y depuración:Programador SPI Flash,Programador AVR ISP y OpenDAP

Herramienta de Fuzzing :Pruebas de cualquier protocolo y señal

Además, el Flipper Zero puede desempeñar el papel de un sonar gracias a su sensor de ultrasonido, útil para medir la distancia a objetos cercanos, siendo beneficioso en actividades como la caza, la pesca o la navegación.

Este dispositivo también se destaca como un metrónomo o afinador de guitarra, gracias a su sensor de vibración que mide el ritmo o la frecuencia de un sonido.

Adicionalmente, el Flipper Zero ofrece otras aplicaciones legítimas, como:

- Control remoto de ordenadores: Gracias a la conexión USB, se puede acceder a su ordenador desde cualquier ubicación. Esta característica resulta especialmente útil cuando no se puede utilizar nuestro PC directamente, permitiéndonos operarlo desde nuestro teléfono móvil o cualquier otro ordenador a distancia.

- Creación de un luxómetro: Una aplicación ingeniosa del Flipper Zero es utilizarlo como luxómetro, midiendo la intensidad de la luz en un entorno dado. Solo necesitas el software adecuado para transformar este dispositivo en un luxómetro portátil y fácil de utilizar.

- Análisis del funcionamiento de una llave de coche: Para vehículos más antiguos, la antena inalámbrica sub-1 GHz del Flipper Zero puede ser utilizada para verificar el estado de la llave y de la batería.

- Juego de videojuegos clásicos: Para los aficionados a los videojuegos clásicos, existen paquetes de software disponibles en GitHub que te permiten disfrutar del icónico juego Doom en tu Flipper Zero, añadiendo un toque lúdico a tus momentos de ocio.

- Análisis del entorno: El Flipper Zero se puede emplear para analizar las frecuencias circundantes, útil para detectar dispositivos inalámbricos como cámaras de seguridad o routers.

Uso ético

El Flipper Zero es una herramienta poderosa que puede utilizarse para una variedad de propósitos. Sin embargo, es importante utilizarlo de forma ética y legal, ya que puede conllevar riesgos si no se utiliza de forma responsable. Por ello es importante reconocer el lado menos ético del Flipper Zero pues su uso indebido puede acarrear una serie de riesgos, como acciones legales, violación de la privacidad, daño a sistemas y dispositivos, así como riesgos personales.

Es fundamental que los usuarios del Flipper Zero estén conscientes de estos riesgos y los consideren al emplear el dispositivo. Aunque el Flipper Zero puede ser una herramienta valiosa para aprender y mejorar en ciberseguridad, su utilización debe ser responsable.

Aquí se presenta un resumen de los posibles riesgos asociados al Flipper Zero:

- Acciones Legales: El uso del Flipper Zero para acceder a dispositivos o sistemas sin autorización puede resultar en acciones legales, como multas o incluso penas de prisión.

- Violación de la Privacidad: El Flipper Zero puede ser empleado para acceder a información privada, como contraseñas o datos bancarios, lo que constituiría una violación de la privacidad de terceros.

- Daño a Sistemas y Dispositivos: La utilización indebida del Flipper Zero podría provocar daños a sistemas y dispositivos, como ordenadores o routers, con consecuencias que van desde la pérdida de datos hasta fallos críticos.

- Riesgos Personales: Emplear el Flipper Zero en entornos peligrosos, como escalar muros o asomarse a ventanas, podría representar un riesgo personal.

Para evitar estos peligros, se insta a utilizar el Flipper Zero de manera ética y legal, lo que implica:

- Utilizar el dispositivo exclusivamente para propósitos legítimos.

- Obtener permiso de los propietarios de dispositivos o sistemas antes de acceder a ellos.

- Respetar la privacidad de los demás.

- Utilizar el dispositivo con precaución en entornos potencialmente peligrosos.

El Flipper Zero se presenta como una herramienta útil con diversas aplicaciones, pero su uso debe ser guiado por la responsabilidad. Para garantizar un uso seguro del Flipper Zero, se recomienda emplearlo exclusivamente con fines legítimos, obtener el consentimiento de los propietarios de dispositivos o sistemas antes de acceder a ellos, respetar la privacidad de terceros y utilizar el dispositivo con precaución en entornos potencialmente riesgosos.

Debe estar conectado para enviar un comentario.