Windows Defender en su características contra amenazas avanzadas , como novedad , ofrece una característica muy interesante de protección antimalware : Bloqueo a primera vista ,característica que ofrece una nueva manera de detectar y bloquear nuevo malware en segundos.

Desgraciadamente no hay ninguna configuración individual específica en System Center Configuration Manager para habilitar o deshabilitar el bloqueo a primera vista. Se habilita de manera predeterminada cuando la configuración de requisitos previos está definida correctamente (donde es de destacar que el antivirus windows defender este activo y que la licencia del sistema operativo este vigente).

En la mayoría de los casos, esta configuración de requisitos previos se habilita de manera predeterminada así que esta característica se ejecutara sin necesidad de intervención alguna ( de hecho se puede usar la configuración de Directiva de grupo para confirmar que la característica está habilitada ), pero si no esta seguro, es muy sencillo confirmar que el bloqueo a primera vista está habilitado con la aplicación de seguridad de Windows como vamos a ver a continuación.

Bloqueo a primera vista está habilitada automáticamente siempre y cuando la protección basada en la nube y el envío automático de muestras estén activados.Obviamente también suponemos que Windows Defender esta activo para lo cual debe tener el equipo con licencia del sistema operativo activa y disponer de conectividad:

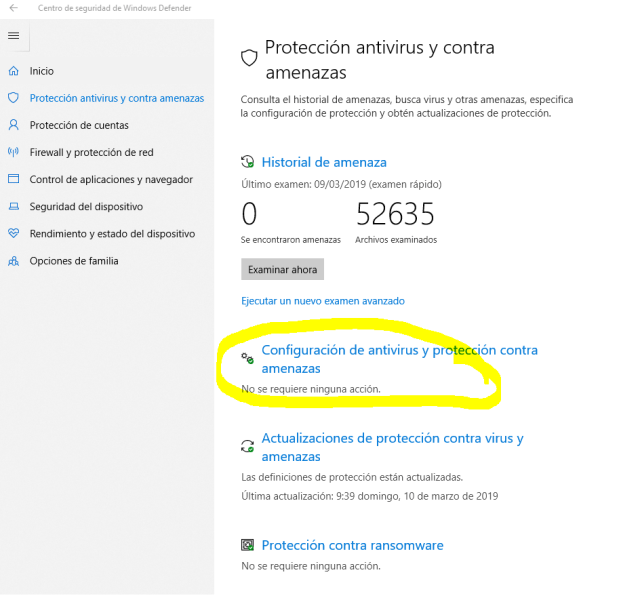

En efecto, se puede confirmar que el bloqueo a primera vista está habilitado en la configuración de Windows , Para confirmar que el bloqueo a primera vista está habilitado en clientes individuales basados en windows 10, puede seguir estos pasos:

-

Abra la aplicación de seguridad de Windows, y haga clic en el icono de escudo en la barra de tareas.

-

Haga clic en el icono de protección contra Virus y contra amenazas (o en el icono de escudo en la barra de menús de la izquierda)

-

A continuación, haga clic en configuración de protección contra Virus y amenazas:

- Confirme que la Protección basada en la nube y el Envío de muestras automático se han establecido en Activado.(en la imagen del ejemplo se ve en un pequeño circulito en verde con la «v» de verificado

Por cierto ,en Windows 10, versión 1803, bloqueo a primera vista puede bloquear ahora no portátiles archivos ejecutables (por ejemplo, JS, VBS o macros), así como los archivos ejecutables.

Funcionamiento

Cuando el Antivirus de Windows Defender encuentra un archivo sospechoso pero no detectado, consulta en la nube de Azure el servicio de protección de la nube. El back-end de nube aplica heurísticas, aprendizaje automático y análisis automatizado del archivo para determinar si los archivos son malintencionados o limpios.

Bloqueo a primera vista solo usa el back-end de protección en la nube para los archivos ejecutables y portátiles que no son los archivos ejecutables que se descargan de Internet o que se originan desde la zona de Internet. Se comprueba un valor de hash del archivo .exe a través del back-end de la nube, para determinar si se trata de un archivo no detectado anteriormente.

Si el back-end de nube no puede determinarlo, Antivirus de Windows Defender bloqueará el archivo y se cargará una copia en la nube. La nube realizara un análisis adicional para llegar a una determinación antes de que permita la ejecución del archivo o lo bloqueará en todos los encuentros futuras, dependiendo de si se determina que el archivo es malintencionado o seguro.

En muchos casos, este proceso puede reducir el tiempo de respuesta de nuevo malware de horas a segundos.

Validar las conexiones entre la red y la nube

Existe una serie de url’s asocidos a este servicio de Windows Deefender a los que debe asegurarse el acceso desde el equipo ( es decir es una especie de lista blanca las direcciones URL) ,

En la tabla siguiente se pueden ver los serviciosa, las descripciones y por supuesto sus direcciones URL asociadas a los que la red tiene que poder conectarse.

| Servicio | Descripción | Dirección URL |

|---|---|---|

| Servicio de protección entregada en la nube del Antivirus de Windows Defender, también conocido como Microsoft Active Protection Service (MAPS) | Usado por el Antivirus de Windows Defender para proporcionar protección entregada en la nube | *. wdcp.microsoft.com *. wdcpalt.microsoft.com *. wd.microsoft.com |

| Servicio Microsoft Update (MU) | Inteligencia de seguridad y las actualizaciones de productos | *.update.microsoft.com |

| Inteligencia de seguridad de las actualizaciones de ubicación de descarga alternativa (ADL) | Ubicación alternativa para las actualizaciones de inteligencia de seguridad de Antivirus de Windows Defender si la inteligencia de seguridad instalada desactualizadas (7 días o más) encuentra detrás de | *.download.microsoft.com |

| Almacenamiento de envío de malware | Cargar la ubicación de los archivos enviados a Microsoft a través del envío del formulario o el envío de muestra automático | *.blob.core.windows.net |

| Lista de revocación de certificados (CRL) | Usado por Windows al crear la conexión SSL a MAPS para actualizar la CRL | http://www.microsoft.com/pkiops/crl/ http://www.microsoft.com/pkiops/certs http://crl.microsoft.com/pki/crl/products http://www.microsoft.com/pki/certs |

| Almacén de símbolos | Usado por el Antivirus de Windows Defender para restaurar ciertos archivos críticos durante los flujos de corrección | https://msdl.microsoft.com/download/symbols |

| Cliente de telemetría universal | Usado por Windows para enviar datos de diagnóstico de cliente; Antivirus de Windows Defender lo usa para fines de supervisión de calidad de productos | Esta actualización usa SSL (puerto TCP 443) para descargar manifiestos y cargar datos de diagnóstico en Microsoft, usando los siguientes puntos de conexión DNS:

|

Por desgracia no podría usar un archivo de configuración automática de proxy (.pac) para probar las conexiones de red a estas direcciones URL por lo que tendrá que comprobar sus servidores proxy y cualquier filtrado de herramientas manualmente para garantizar la conectividad de red.

Para comprobar si en ese equipo se llegan a estas url’s , Microsft proporciona la utilidad mpcmdrun.exe que se identifica a sí mismo como el Microsoft Malware Protection Command Line Utility siendo parte del Windows Defender de Microsoft. Esta utilidad al conectarse a internet, puede parecer sospechoso, pero usualmente es un programa del propio Microsoft que solo funcionará en Windows 10, versión 1703 o posterior.

Use el argumento siguiente con la utilidad de línea de comandos (mpcmdrun.exe) de Antivirus de Windows Defender para comprobar que la red puede comunicarse con el servicio de nube de Antivirus de Windows Defender:

<pre class="wp-block-syntaxhighlighter-code brush: plain; notranslate" style="padding-left:80px"><strong>MpCmdRun -ValidateMapsConnection

</strong></pre>

Para ejecutar esta utilidad , deberá abrir un interfaz de comandos ( ejecutar comando cmd) y ejecutándolo como administrador del símbolo del sistema(hagz clic con el botón secundario en el elemento del menú Inicio, en Ejecutar como administrador y en Sí en el mensaje sobre permisos. Por cierto , para ejecutarlo debería situarse en %ProgramFiles%\Windows Defender\ ( es decir normalmente en C:\Program Files\Windows Defender\:

Si por alguna razón falla, tendrá que asegurarse de que no existen reglas de filtrado de red o firewall que puedan denegar el acceso a estas direcciones URL, Incluso puede que tenga que crear una regla de permiso específicamente para ellas

Comprobado que su equipo tiene conectividad con los servidores de Windows Defender, podemos probar la efectividad del proceso descargándonos un archivo de prueba: de este modo el Antivirus de Windows Defender detectará y bloqueará si está conectado correctamente a la nube.

Obviamente este archivo no es un fragmento real de malware. Es un archivo falso que está diseñado para probar si está conectado correctamente a la nube y si funcionan adecuadamente los servicios de Windows Defender antimalware

El ejemplo se puede descargar visitando el siguiente vínculo:

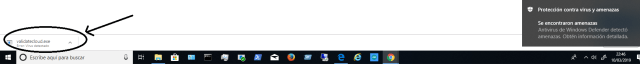

Si estás conectado correctamente, verá una advertencia de notificación de Antivirus de Windows Defender:

Si usa Microsoft Edge o Internet Explorer también verá un mensaje de notificación muy similar al anterior

Si le interesa ver el detalle ,también verá una detección de amenazas en cuarentena en la sección de historial de exámenes en la aplicación de seguridad de Windows:

- Abra la aplicación de seguridad de Windows haciendo clic en el icono de escudo en la barra de tareas o buscando Defender en el menú Inicio.

- Haga clic en el icono Protección contra virus y amenazas (o en el icono de escudo de la barra de menús de la izquierda) y, después, en la etiqueta Scan history:

- En la sección Quarantined threats, haga clic en la etiqueta Ver historial completo para ver el malware falso detectado:

Asimismo , el registro de eventos de Windows también mostrará el id. de evento 2050 del cliente de Windows Defender.

Para terminar, windows defender, se encargara de eliminar el propio fichero descargado de prueba pues este contenía el malware que ha sido detectado , analizado y puesto en cuarentena por este nuevo servicio de Windows Defender:

Por cierto las versiones de Windows 10 anteriores a la versión 1703 tienen una interfaz de usuario diferente pero en esencia las opciones de estos menús de windows defender son muy similares

Mas información en https://docs.microsoft.com/es-es/windows/security/threat-protection/windows-defender-antivirus

Debe estar conectado para enviar un comentario.