Seguridad en IOT

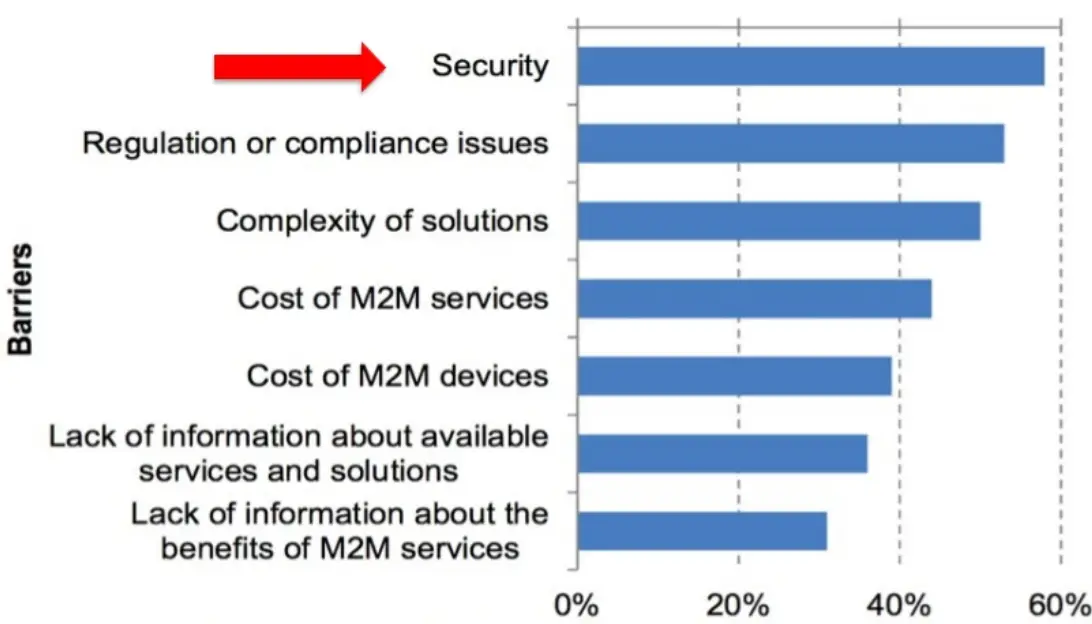

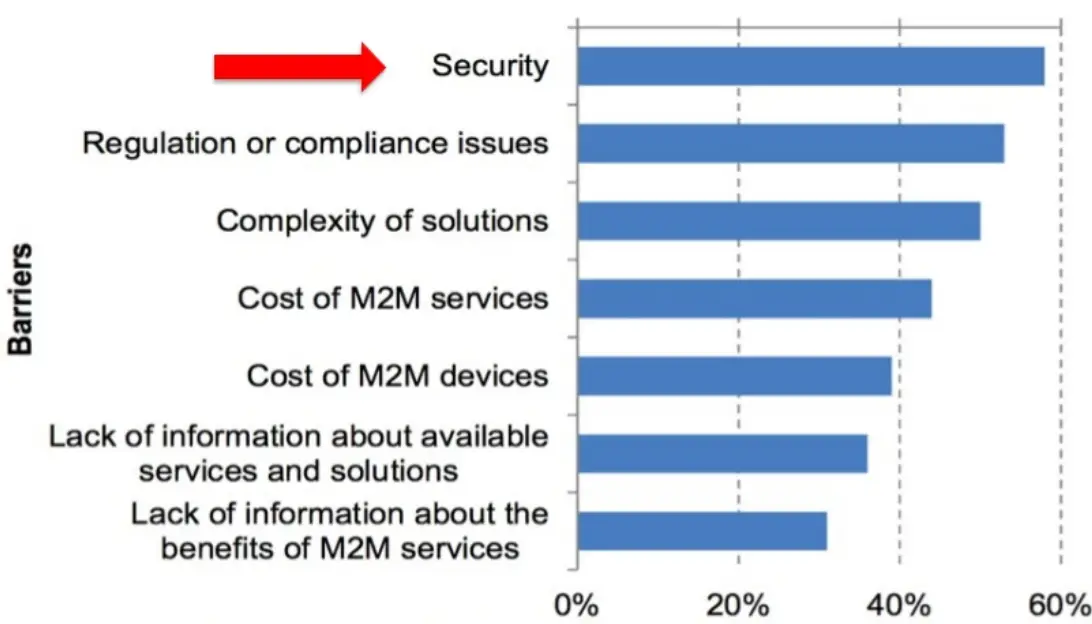

Veremos porque el iot no se esta implanando en el grado en que deberia basicamente por aspectos que tienen que ver con la seguridd

Veremos porque el iot no se esta implanando en el grado en que deberia basicamente por aspectos que tienen que ver con la seguridd

Hablamos de la solucion Latch junyo a un hardware basado en una placa base Intel Edison o una Raspberry Pi, ambas fácilmente programables, con el objetivo de facilitar a los “makers” que puedan desarrollar sus propias soluciones a partir de la herramienta.